Irańczycy atakują

30 maja 2014, 11:44Firma iSight Partners poinformowała o odkryciu zaawansowanej operacji cyberszpiegowskiej prowadzonej od trzech lat przez irańskich hakerów. Napastnicy stworzyli fałszywe konta w serwisach społecznościowych oraz fałszywe witryny informacyjne, dzięki którym szpiegowali wojskowych i polityków m.in. z USA i Izraela.

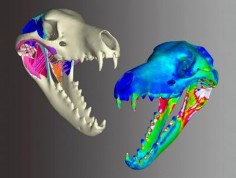

Tygrys szablozębny: nie taki straszny, jak go malują

2 października 2007, 11:06Jak słusznie zauważają badacze z dwóch australijskich uczelni (University of Newcastle i Uniwersytetu Nowej Południowej Walii), szablozębne koty z rodzaju Smilodon są postrzegane podobnie jak tyranozaury. Uważa się je za bezlitosnych zabójców, którzy w czasie epoki lodowcowej przetrzebiali stada ssaków, m.in. mamutów, bizonów i łosi. Czy rzeczywiście zasłużyły sobie na taką opinię?

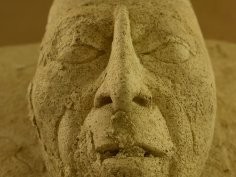

Wyjątkowa maska z wizerunkiem sędziwego Pakala Wielkiego

28 sierpnia 2018, 14:14Archeolodzy znaleźli maskę, która przedstawia twarz władcę Palenque, Pakala Wielkiego. Pochodzący z VII wieku zabytek jest wyjątkowy, gdyż widzimy na nim władcę w sędziwym wieku, jego twarz ma zmarszczki. Pakal Wielki (K'inich Janaab' Pakal) zasiadł na tronie w roku 615 w wieku 12 lat i rządził Palenque przez kolejnych 68 lat

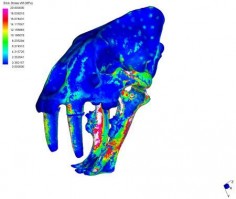

Wyginął przez zwierzęta, których nie mógł zabijać

2 września 2011, 07:47Wilk workowaty (Thylacinus cynocephalus) został całkowicie wytępiony do 1936 roku, ponieważ Europejczycy uznali go za szkodnika atakującego owce. Marie Attard z Uniwersytetu Nowej Południowej Walii wykazała, że zwierzę miało za słabą żuchwę, by móc to naprawdę robić. Maksymalnie jego ofiary miały wielkość oposa.

Jutlandia: detektorysta odkrył wyjątkowy złoty naszyjnik z epoki żelaza

20 stycznia 2022, 11:42W połowie października współpracujący z Sydvestjyske Museer detektorysta Dan Christensen skontaktował się z inspektorem muzealnym Clausem Feveilem. Okazało się, że niedaleko Ilsted na Jutlandii odkrył ważący 446 g złoty naszyjnik z epoki żelaza (ok. 400-550 r. n.e.).

Aztekowie zjedli Hiszpanów

25 sierpnia 2006, 14:16Najnowsze badania archeologiczne wykazały, że Aztekowie pochwycili, złożyli w ofierze i zjedli kilkaset osób, które wędrowały po ich imperium razem z hiszpańskimi konkwistadorami.

Dlaczego ich nie pociągamy?

29 marca 2008, 09:29Naukowcom z Uniwersytetu Rockefellera udało się wyjaśnić fenomen skuteczności stosowanego powszechnie związku odstraszającego komary, zwanego DEET (N,N-dietylo-toluamidu). Okazuje się, że związek ten wcale nie odstrasza moskitów, lecz jedynie blokuje ich zdolność do wykrywania obecności człowieka.

Historia lubi się powtarzać... Ewolucja też?

3 listopada 2009, 06:52Skąd biorą się toksyny i co łączy ryjówkę oraz jaszczurkę?

Bobry ułatwiają nietoperzom polowanie

18 stycznia 2011, 09:52Dr Mateusz Ciechanowski z Uniwersytetu Gdańskiego wykazał, że owadożerne nietoperze korzystają na współdzieleniu habitatu z reintrodukowanymi w Polsce po II wojnie światowej bobrami. Powalając drzewa, Castor fiber przerzedzają lasy i zagajniki, ułatwiając lotnikom polowanie. Ze względu na mniejszą liczbę przeszkód jest ono bezpieczniejsze. Co więcej, tamy na rzece powodują, że tworzą się rozlewiska, gdzie owady, np. ochotkowate (Chironomidae), wspaniale się namnażają.

Pijawki pomagają śledzić rzadkie gatunki

24 kwietnia 2012, 06:02Pijawki miesiącami przechowują krew swoich ostatnich ofiar. Ich oszczędność docenili naukowcy, którzy dzięki tym swoistym magazynom DNA mogli zidentyfikować obszar występowania zagrożonych gatunków.